<style type="text/css">

.reveal p {

text-align: left;

}

.reveal h1, h2, h3, h4 {

text-align: left;

}

.reveal ul {

display: block;

}

.reveal ol {

display: block;

}

</style>

<div style="text-align: center; font-size:2em; font-weight: bold;"> Digitalisierung und Nachhaltigkeit an der Technischen Universität Dresden</div>

</br>

<div style="text-align: center; font-size:1.4em; font-weight: bold;">Ein Onlinekurs der AG Digitalisierung und Nachhaltigkeit der Kommision Umwelt (AG DigNa)</div>

<br>

<div style="text-align: center;"> Martin Schwagerick (WHK)</div>

<div style="text-align: center;"> Felina Holländer (SHK)</div>

<div style="text-align: center;"> Carsten Knoll</div>

<!---

Kleine Grafik:  in der Text-Zeile

-->

<br><br>

<div style="text-align: center; font-size:0.8em;">

Material: <a href="https://tud.link/u86jkq">https://tud.link/u86jkq</a> bzw. <a href="https://bildungsportal.sachsen.de/opal/auth/RepositoryEntry/43561582599?3">https://bildungsportal.sachsen.de/opal/auth/RepositoryEntry/43561582599?3</a>

</div>

<br>

<div style="text-align: center; font-size:0.8em;">

Version: 1.0 (September 2024)

</div>

<!--f1

Guten Tag, mein Name ist Martin Schwagerick. Ich begrüße Sie recht herzlich zu unserem Kurs zur Digitalisierung und Nachhaltigkeit an der Technischen Universität Dresden.

/-->

---

## Überblick

<img alt="Foto von Andrea Piacquadio: https://www.pexels.com/de-de/foto/stadt-natur-mann-strasse-3973338/" src="https://hedgedoc.c3d2.de/uploads/f3edadf1-035a-447f-9bfd-0a9c98ff958f.jpg" style="float:right; width:50%; max-width:700px;">

[toc]

**Inhalt:**

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- Modul 1: Nachhaltigkeit

- Grundlagen der Nachhaltigkeit

- Was ist “Nachhaltiges Handeln”?

<br style="margin: 0.2em; display: block;">

- Modul 2: Digitalisierung

- Grundlagen der Digitalisierung

- Dateiformate und Bilder

<br style="margin: 0.2em; display: block;">

- Modul 3: Datensicherheit

- Cyberangriffe

- Passwörter

<br style="margin: 0.2em; display: block;">

- Modul 4: Digitale Anwendungen

- Digitale Kompetenz

- Lizenzen

- Online-Dienste an der TU Dresden

- Fazit

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

<br style="margin: 0.4em; display: block;">

**Methodik:**

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- Video, Folien, Quizfragen: <https://tud.link/u86jkq>

- Open-Educational-Ressource-Prinzip:

- Quelltexte verfügbar (inkl. Bildquellen),

- Korrekturen, Erweiterungen u. Anpassung an eigene Bedürfnisse möglich und erwünscht

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

<!--f1

Wir haben den Kurs in 4 verschiedene Module aufgeteilt. Im 1. Modul werden wir uns auf das Thema Nachhaltigkeit fokussieren. Es gibt eine Einführung in den Kurs und einen Überblick darüber, was nachhaltiges Handeln bedeutet.

Im 2. Kurzbaustein soll die Digitalisierung verstärkt im Vordergrund stehen. Wir werden uns anschauen, ein paar Grundlagen der Digitalisierung,

was ist das überhaupt, was muss man dazu wissen. Welche Dateiformate gibt es, wie kann ich sie sinnvoll einsetzen und welche Rolle spielen Fotos und Grafiken dabei.

Im 3. Abschnitt geben wir Ihnen einen kleinen Einblick in die Welt der Datensicherheit. Wie finde ich ein sicheres Passwort, und warum ist das wichtig? Welche Angriffsmethoden sind gängig und wie kann man sich davor schützen?

Im 4. Abschnitt schauen wir uns dann die digitalen Anwendungen etwas genauer an. Es wird dort einen Themenbereich geben zu digitaler Kompetenz. Dort gehen wir noch einmal viele Sachen durch, die im Alltag einfach anfallen.

Drucken, Updates, E-Mails und wir werden uns mit den Lizenzen beschäftigen, sowohl die Lizenzen von Software als auch von Daten, die im universitären Kontext genutzt werden können. Schließlich bietet die Universität selbst einige Online-Dienstleistungen an, die wir Ihnen näher vorstellen wollen und als Tools quasi mit an die Hand geben.

/-->

<!--f2

Methodik

Dieser Online-Kurs besteht aus Videos, Folien und Quizfragen, die alle über das OPAL-System abrufbar sind. Der Kurs entspricht dem Open-Educational-Ressource-Prinzip.

/-->

---

# Grundlagen Nachhaltigkeit

Was bedeutet "Nachhaltigkeit"?

<!--Fade will nicht so wie ich es gern hätte hier/der Kommentar löst das Problem-->

- Ursprünglich forstwirtschaftliches Prinzip :deciduous_tree:

- Nicht mehr Bäume fällen als nachwachsen <!-- Quelle: War von Google-Suche 'Definition Nachhaltigkeit' entnommen, google verweißt auf (https://languages.oup.com/google-dictionary-de/), dort finde ich aber keine Suche um direkt auf den Eintrag zu verweisen, Wikipedia Quellen abgleichen, Ursprungsort, Carlowitz ! -->

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

<br>

- Bedürfnisse der Gegenwart so befriedigen, dass die Möglichkeiten anderer Menschen und zukünftiger Generationen nicht eingeschränkt werden [[Q1a](https://www.bmz.de/de/service/lexikon/nachhaltigkeit-nachhaltige-entwicklung-14700#:~:text=Nachhaltigkeit%20oder%20nachhaltige%20Entwicklung%20bedeutet,zuk%C3%BCnftiger%20Generationen%20nicht%20eingeschr%C3%A4nkt%20werden.), [Q1b](https://www.bpb.de/shop/zeitschriften/apuz/188663/was-ist-nachhaltigkeit-dimensionen-und-chancen/)]

- **Nachhaltigkeit = intertemporale und globale Gerechtigkeit** [[Q1c](https://www.sustainability-justice-climate.eu/files/texts/TheoriederNachhaltigkeit4.pdf)]

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

<!--f1

Ziel des Kurses ist es, Ihnen ein paar Grundlagen zu vermitteln und ihnen das Wissen an die Hand zu geben, wie man die Technologie nachhaltig benutzen kann und welche Aspekte dabei eine wichtige Rolle spielen.

/-->

<!--f2

Nachhaltigkeit bezieht sich nicht nur auf Holz, das kann sich eben

auf alles mögliche beziehen und in einem großen globalen Rahmen gedacht

sollte dann eben auch die Grundlage dafür gegeben sein

dass diese Nachhaltigkeit dauerhaft auch

gewährleistet werden kann. Das ist so ein bisschen die Idee

dahinter. Also die intertemporale und globale Gerechtigkeit ist dann

quasi das Pendant zum kleinen Wald im globalen Sinne.

/-->

---

## Warum brauchen wir Nachhaltigkeit?

<span class="fragment fade-up" data-fragment-index="1">

<img alt="Visualisierung der planetarer Grenzen, https://images.squarespace-cdn.com/content/v1/56f9fe3c40261d5bd4ebf628/1497323485211-5LRFZHSJGRPRAV9293MT/image-asset.jpeg" src="https://hedgedoc.c3d2.de/uploads/98c6d99d-2baa-4c2b-acd0-a0b3ec370fe2.png" style="float:right; width:50%; max-width:600px; margin-left:2em;">

</span>

- Menschheit überschreitet "planetare Belastbarkeitsgrenzen" [[Q2]](https://www.bmuv.de/themen/nachhaltigkeit/integriertes-umweltprogramm-2030/planetare-belastbarkeitsgrenzen)

- → sehr negative Folgen für Leben und Wohlbefinden

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

<br>

- Ein Problem von vielen: Klimawandel (Erderhitzung)

- Wesentlich vom menschengemachten CO2-Ausstoß angetrieben

- Wetterextreme, Meerespiegelanstieg, ...

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

<br>

- Digitalisierung braucht sehr viel Energie

- oft aus fossilen Energieträgern

- Problem 1: CO2,

- Problem 2: nur begrenzt verfügbar

- Problem 3: lokale Umweltzerstörung

- erneuerbare Energien:

Besser, aber nicht ohne Probleme

- Produktion der Anlagen

- Flächenkonkurrenz

<br> (Lediglich ein Ausschnitt der Problematik)

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

<!--f1

Warum brauchen wir Nachhaligkeit? - Planetare Belastungsgrenzen

/-->

<!--f2

Klimawandel...

/-->

<!--f3

Digitalisierung braucht Energie...

/-->

---

## Was ist "Nachhaltiges Handeln"?

<br>

- drei Handlungsprinzipien für Nachhaltigkeit ("3 R") :recycle:

- "**R**educe", "**R**euse", "**R**eplenish" (= "auffüllen") [[Q2a](https://link.springer.com/chapter/10.1007/978-3-658-36578-3_5)]

<!-- -->

- **reduce** (Verringern / "Suffizienz")

- Bildschirm statt Papier

- Reduktion von Mobilitätsnotwendigkeit (Online-Konferenzen)

- Effizienzpotentiale (z.B. Gebäudesteuerung, Car-Sharing, ...)

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- **reuse** (Wiederverwenden / "Konsistenz")

- Second-hand kaufen/verkaufen

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- **replenish** (Kompensieren / "Effizienz")

- CO2-Zertifikate kaufen

- Organisationen sammeln Geld und finanzieren damit Projekte,

- die CO2-Ausstoß verhindern (z.B. durch erneuerbare Energien)

- oder CO2 aus der Atmosphäre entnehmen (z.B. durch Aufforstung)

- Zertifikat bescheinigt die Klimaschutzwirkung

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

→ gilt für einzelne Personen sowie für Organisationen

<!-- .element: class="fragment fade-up" data-fragment-index="4" -->

<!--f1

Gut, wie handle ich nachhaltig? Dafür gibt es verschiedene Ansätze, ein besonders wichtiger ist, dass reduce, reuse, replenish, also reduzieren, wieder benutzen und auffüllen oder kompensieren und da möchte ich nochmal im Einzelnen auf die Punkte drauf eingehen.

Also, das Reduce bedeutet das Verringern.

Das heißt, überall, wo ich etwas spare, wo ich weniger benutze, das fällt in die Kategorie Reduce.

Zum Beispiel, wenn ich ein Online-Meeting abhalte, statt mit dem Auto durch die Bundesrepublik zu fahren, reduziere ich meinen Mobilitätsaufwand erheblich und leiste einen Beitrag zur Umweltfreundlichkeit.

/-->

<!--f2

Ja, Reuse, das Wiederverwenden, wäre zum Beispiel, wenn ich mir Secondhand etwas kaufe, was noch gut ist, was aber schon einmal benutzt wurde.

Also der wiederkehrende Einsatz von Dingen und Gerätschaften, sozusagen.

/-->

<!--f3

Und die dritte Säule dieses Modells ist die Kompensation, das Replenish.

Das funktioniert heutzutage häufig über CO2-Zertifikate.

Diese muss man sich genauer anschauen, denn nicht jedes Zertifikat macht auch wirklich Sinn.

Die Idee dahinter ist jedoch, denke ich, eine gute, dass Geld und Energie eben da reingesteckt wird, dort, wo möglichst ein Verbrauch außerhalb der Nachhaltigkeit nicht vermeidbar ist, dass man dahin geht, dass man sagt, an anderer Stelle kann ich dafür etwas Positives bewirken, was die Bilanz am Ende wieder ausgeglichen erscheinen lässt.

/-->

<!--f4

Und dass das nicht nur das Individuum betrifft, sondern auch große Organisationen.

Das ist ein besonders wichtiger Punkt, da die Organisationen in hohem Maße auch beteiligt sind an den Rahmenbedingungen, die geschaffen werden müssen, damit diese Prinzipien auch gelebt werden können.

/-->

---

## "Digitale" CO2-Emissionen

**Treibhausgasemissionen durch digitale Aktivitäten pro Jahr:** [[Q2b]](https://www.oeko.de/publikation/digitaler-co2-fussabdruck/)

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

+ Herstellung **Endgeräte** 346 kg CO₂

+ **Rechenzentren** 239 kg CO₂

(1x Google-Suche verursacht schätzungsweise 0,2 bis 1,5 Gramm CO₂)

+ Nutzung Endgeräte 189 kg CO₂

+ Datennetzwerke 76 kg CO₂

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

= Summe total: 850 kg CO₂ pro Jahr

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

**→ wesentliches Einsparpotential [[Q2b](https://thinkdigitalgreen.de/unser-digitaler-lebensstil-ist-in-der-jetzigen-form-nicht-zukunftsfaehig/)]:**

<!-- .element: class="fragment fade-up" data-fragment-index="4" -->

- möglichst seltene Neuanschaffung von Geräten

- sparsame Nutzung von Online-Anwendungen

<!-- .element: class="fragment fade-up" data-fragment-index="4" -->

<!--f1

komme ich jetzt einmal zu den co2 emissionen die im digitalen entstehen. Das sind eben die Treibhausgasemissionen die dadurch entstehen dass wir digitale produkte nutzen dass wir digital unterwegs sind dass wir online sind und da gibt es jetzt verschiedene kategorien in denen man das nochmal unterteilen kann und das ist ganz interessant weil tatsächlich die ...

/-->

<!--f2

Der Strom für die Nutzung der Endgeräte und lokale Datennetzwerke fällt nicht so stark ins Gewicht, wie der Aufwand, der betrieben werden muss, um die Endgeräte herzustellen, also das ist hier der Platz 1 sozusagen, oder die Rechenzentren zu betreiben.

Also genau, daraus ergibt sich dann so ein bisschen Einsparpotenzial, eben durch die sparsame Nutzung von Online-Anwendungen und die sparsame Anschaffung von Geräten an erster Stelle.

Also wenn ich ein Gerät länger nutze, wenn ich weniger neue Geräte kaufe, dann kann ich hier sozusagen einen großen Hebel ansetzen.

Warum brauchen wir Nachhaltigkeit?

Da möchte ich kurz sagen, dass der Stromverbrauch den CO2-Ausstoß bei den meisten Herstellungsmethoden verursacht.

Und deswegen ist es ganz wichtig, beim Stromverbrauch die Nachhaltigkeit auch mitzudenken.

Denn der CO2-Ausstoß, der durch Stromverbrauch entsteht, und auch durch Herstellung von technischen Geräten, der führt zur Erhöhung der Temperatur und zu negativen Auswirkungen auf das Klima und stellt damit einen Verstoß gegen das Nachhaltigkeitsprinzip dar.

Die fossilen Energieträger fallen damit großem Maße mit ins Gewicht

und sind stark verantwortlich für den CO2-Ausstoß, obwohl sie nur als begrenzte Ressource zur Verfügung stehen.

Dahingegen wendet sich das Blatt hin zu den erneuerbaren Energie.

Auch diese sind nicht fehlerfrei und perfekt.

Sie benötigen die Produktion, der Strom muss transportiert werden und die Flächen müssen zur Nutzung zur Verfügung gestellt werden.

Zum Beispiel mit einem Balkonkraftwerk, aber auch im großen Stil mit Windkraft und Solaranlagen.

Und das sollte jetzt nur mal ein kleiner Ausschnitt der Problematik sein, um die Relevanz hier noch einmal deutlich zu machen.

/-->

<!--f3

Summe

/-->

<!--f3

Wesentliches Einsparpotenzial

/-->

---

## Nachhaltigkeitspotenziale und -probleme der Digitalisierung

<br>

- Resourcen sparen und Wege vermeiden, Prozesse effizient gestalten

- z.B. Online-Konferenz statt Dienstreise

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- digital unterstützte Bildung (allgemein und konkret zu Nachhaltigkeit)

- z.B. "Bildung für nachhaltige Entwicklung" [[Q2c]](https://www.bne-portal.de/)

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- Optimierung

- z.B. Energieeinsparung durch Gebäudeautomatisierung (Heizung, Klima, Licht)

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

**Aber:**

<!-- .element: class="fragment fade-up" data-fragment-index="4" -->

- Bisherige **Nachhaltigkeits-Gesamtbilanz** der Digitalisierung klar negativ [[Q2d]](https://www.wbgu.de/de/publikationen/publikation/unsere-gemeinsame-digitale-zukunft)

<!-- .element: class="fragment fade-up" data-fragment-index="4" -->

<!--f1

Ja, was können wir nun durch die Digitalisierung erreichen?

Was sind die Nachhaltigkeitspotenziale und aber auch Probleme der Digitalisierung?

zu einen zuerst ist es möglich hypnoten ressourcen zu sparen und wege zu vermeiden. die prozesse müssen effizient gestaltet werden und da hatte ich ja schon dieses beispiel gesagt, dass wir einige dinge eben online erledigen können und uns dadurch wege sparen und prozesse möglichst effizient gestalten das spart natürlich ein

/-->

<!--f2

dann ist es die digital unterstützte bildung die ebenfalls einen Vorteil für Nachhaltigkeit und nachhaltige Entwicklung bieten kann,

denn durch Bildungsangebote ist es eben möglich Bewusstsein, Awareness zu schaffen und dadurch tatsächlich auch einen positiven Beitrag für nachhaltige Entwicklung zu leisten.

auf denen auch viele Menschen im Zugriff haben. Da gibt es zum Beispiel

Beispiel dieses BNE-Portal, bei dem einige Bildungsmodule zur Verfügung stehen.

/-->

<!--f3

Ein weiterer Faktor ist die Optimierung.

Zum Beispiel kann Smart Home dazu beitragen, Wärme und Strom gut zu nutzen, dass diese

wirklich nur da sind, wenn sie auch wirklich gebraucht werden.

Und mithilfe von digitalen Prozessen ist es eben möglich, wenn man sich einen Universitätsbau vorstellt, dort eben auch ein großes Maß an Energie einzusparen, wenn dies intelligent gesteuert werden kann.

/-->

<!--f4

ja, gleichzeitig ist aber zu sagen dass das alles nicht vom Himmel fällt

und nicht geschenkt ist.

die bisherige Nachhaltigkeitsbilanz ist klar negativ.

also das Potenzial ist dort aber der Nutzen ist noch nicht da wo man sich das vielleicht wünschen würde

/-->

---

## Energie- und Ressourcenbedarf

<!---  --->

**Ressourcen:**

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- Elektronische Geräte benötigen stoffliche Ressourcen (Silizium, seltene Metalle, ...) :iphone:

- Bergbau grundsätzlich nicht nachhaltig

- Energieaufwand für Förderung und Transport

- Spezifisch für Digitalisierung:

kurze Produktlebenszyklen → danach giftiger Elektroschrott :battery:

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

**Energie:**

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- Rechenzentren :computer:

- Enormer Energiebedarf der Rechenkerne + Kühlung

- Datenversand

- Hoher CO2 Anteil im Strommix

- Auswirkungen aufs Klima

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

<!--f1

gut, dann möchte ich ein bisschen drauf eingehen

auf den Energie und Ressourcen

Bedarf, den die Digitalisierung mit sich bringt. Punkt Eins sind hier sicherlich die Rechenzentren.

Die haben einen enormen Energiebedarf. Sie müssen unglaublich viele Daten miteinander abgleichen, an den richtigen Ort bringen, um die Welt schicken und das braucht eine ganze Menge Strom, aber auch Kühlung der heißlaufenden Prozessoren und hat damit inzwischen

Und einen wirklich erheblichen Anteil auch am Gesamtverbrauch und damit auch an den Auswirkungen auf das Klima.

Wir hatten es schon erwähnt, die Herstellung elektronischer Geräte.

Es gibt immer mehr Endgeräte, die ein Display besitzen, die mit Funk angebunden sind, die Strom benötigen.

All diese Produkte haben immer kürzere Lebenszyklen teilweise.

und ihre Herstellung und aber auch ihr Recycling benötigt einen sehr hohen Energieaufwand.

All diese Produkte werden wahrscheinlich nicht in der Nachbarschaft hergestellt,

sondern kommen von weit her, müssen über große Strecken transportiert werden

Und das hat eben auch Konsequenzen.

/-->

<!--f2

Rechenzentren

/-->

---

## Energiebedarf - Einordnung

- schon 2018: 50.000 dt. Rechenzentren → 14 TWh verbraucht, Tendenz ↑↑ [[Q3a](https://www.eon.de/de/pk/strom/strom-sparen/stromverbrauch-internet.html#:~:text=Aktuell%20liegt%20der%20j%C3%A4hrliche%20Stromverbrauch,Rechenzentren%20gehen%2C%20ist%20sich%20E)]

- Vergleichbar mit dem Stromverbrauch von ganz Berlin

<br>

<img alt="Foto von Anastasia Shuraeva: https://www.pexels.com/de-de/foto/mann-frau-ubung-laufen-4944973/" src="https://hedgedoc.c3d2.de/uploads/fee78224-b41f-4607-bb0d-74bf82b1cfc7.jpeg" style="float:right; width:25%; max-width:300px;" class="fragment fade-up" data-fragment-index="1">

- **Kilowatt (kW)** ist Maßeinheit für Leistung

- Rate, mit der Energie umgesetzt wird

- fitter Mensch: 0,1 kW (100 W)

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- **Kilowattstunde (kWh)** Maßeinheit für Energie

- Leistung von einem Kilowatt eine Stunde lang

- fitter Mensch: 10 h mit 100 W auf Hometrainer

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- Eine Kilowattstunde verursacht beim Erzeugen etwa 430 Gramm CO2

- Stand 2022; Strommix Deutschland

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

<br>

- In einem Jahr verbraucht Deutschland etwa 510 Terrawattstunden (TWh) el. Energie

- 510˙000˙000˙000 kWh (Kilo → Mega → Giga → Terra) [[Q3b](https://www.umweltbundesamt.de/themen/co2-emissionen-pro-kilowattstunde-strom-stiegen-in#:~:text=Die%20Erzeugung%20einer%20Kilowattstunde%20Strom%20verursachte%202022%20durchschnittlich%20434%20Gramm%20CO2.)]

→ Das entspricht ≈ 220 Millionen Tonnen CO2

<!-- .element: class="fragment fade-up" data-fragment-index="4" -->

<!--f1

Jetzt möchte ich einmal kurz auf so ein paar Grundbegriffe noch eingehen.

Hier ein kleiner Exkurs in die Maßeinheiten, die hier wichtig sind.

Und zwar ist das einmal das Kilowatt.

Das ist eine Leistung, das heißt eine Rate mit der Energie umgesetzt wird und die Kilowattstunde ist eben nicht etwas, was verbraucht wird, sondern das ist die Leistung, die eine Stunde lang zur Verfügung steht.

/-->

<!--f2

Wenn wir uns das mal anschauen, die Zahl ist jetzt schon etwas älter, aber in den etwa 50.000 deutschen Rechenzentren werden 14 Terawattstunden verbraucht.

Aber die Tendenz ist stark steigend. Man kann es vergleichen mit dem Stromverbrauch der Bundeshauptstadt.

/-->

<!--f3

Ja, und die Kilowattstunde verursacht etwa 430 Gramm im derzeitigen Strommix in Deutschland.

/-->

<!--f4

Der Verbrauch skaliert dann eben über alle Endverbraucher und Zwischenverbraucher hoch auf 510 Terawattstunden.

Das ist eine sehr, sehr hohe Zahl.

/-->

---

<!--

## Persönliche und Gesellschaftliche Probleme der Digitalisierung

Persönlich:

- Suchtverhalten (Spiele, Streaming)

- Kurzzsichtigkeit (zu häufige Fokussierung auf Nahbereich)

- Konzentrationsstörungen (Aufmerksamkeitsspanne)

- Vereinsamung (weniger “echte” soziale Interaktion)

- Kommunikationsstörungen (weniger “echte” Gespräche)

Gesellschaftlich:

- dysfunktionale Diskurse

- Filterblasen, Echokammern, Schreispiralen

- Zerstörung demokratischer Prinzipien

- Massenüberwachung (Datensammeln)

- individualisierte Massenbeeinflussung

→ eingeschränkte Selbstbestimmung

- Lehren aus der Geschichte: Wissen ist Macht

→ Machtkonzentration ist schlecht

---

-->

## Nachhaltigkeitsmaßnahmen der TU Dresden

- Bekenntnis zu den [Sustainable Development Goals (SGD) der Vereinten Nationen](https://sdgs.un.org/goals)

- [Green Office](https://tu-dresden.de/tu-dresden/nachhaltigkeit/kontakt/greenoffice) - Das Nachhaltigkeitsbüro

- Betriebliches [Umweltmanagement und Umweltschutz](https://tu-dresden.de/tu-dresden/arbeitsschutz-umwelt/umweltschutz)

- Bildungsangebote im Bereich Umweltschutz und Nachhaltigkeit, z.B. ["Grundvorlesung Ökologische Nachhaltigkeit"](https://tu-dresden.de/tu-dresden/nachhaltigkeit/mitmachen/veranstaltungen/grundvorlesung-oekologische-nachhaltigkeit)

- Teilnahme am Europäischen [Eco-Management and Audit Scheme, EMAS](https://www.emas.de/was-ist-emas)

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

<!--f1

Jetzt möchte ich einmal kurz darauf eingehen, wie die TU Dresden konkret die Nachhaltigkeit versucht in ihr Wirken einzupflegen.

Einmal gibt es von der TU das Bekenntnis zu den Sustainable Development Goals.

Das sind 17 Programmpunkte der Vereinten Nationen, die erarbeitet worden sind,

um nachhaltige Entwicklung auf einzelne Pakete herunterzubrechen

und innerhalb dieser Pakete möglichst voranzutreiben.

Es gibt das Green Office, das gibt es nicht nur in Dresden,

Das gibt es an vielen Universitäten und hier laufen sozusagen Nachhaltigkeitsbemühungen zusammen.

Hier werden Projekte initiiert und Engagement wird koordiniert in möglichst effiziente Wege geleitet.

Das ist die Idee vom Green Office als Ansprechpartner für Nachhaltigkeit am Campus.

Es gibt ein betriebliches Umweltmanagement und Umweltschutz, was gleichzeitig auch ein bisschen immer den Arbeitsschutz mit einbezieht.

Denn natürlich ist es nicht nur der Umweltschutz, der von der TU gewährleistet werden muss, sondern in dem Zusammenhang auch immer der Schutz der Angehörigen der Universität.

Es gibt spezielle Bildungsangebote zu Umweltschutz und Nachhaltigkeit,

Ringvorlesungen oder auch die Grundvorlesung ökologische Nachhaltigkeit.

Außerdem nimmt die TU am Europäischen Umweltmanagementsystem teil.

/-->

---

## Nachhaltigkeitsmaßnahmen der TU Dresden

Sustainable Developement Goals (SGD) mit Projekten der TU (Ausschnitt)

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

<!--f1

Ja, hier ist nochmal ein Ausschnitt über Projekte und einzelne Punkte. Das hier ist Punkt 1 bis 5 der insgesamt 17 Sustainable Development Goals und hier sieht man also die Parten, die sich verpflichtet haben, in einem der Bereiche eben im Sinne der TU und im Sinne der Development Goals hier tätig zu werden.

/-->

---

## Ziele bei der Digitalisierung an der TU Dresden

[Nachhaltigkeitsstrategie der TU Dresden bis 2030](https://tu-dresden.de/tu-dresden/nachhaltigkeit/ressourcen/dateien/strategie/nachhaltigkeitsstrategie.pdf?lang=de)

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- Energie einsparen

- Emissionen verringern

- Rebound Effekte vermeiden

- Förderung papierarmer Verwaltungsprozesse

- Zentralisierung der Serverinfrastruktur

- Förderung von Open-Source-Entwicklung und Nutzung

- Elektroschrott vermeiden

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

<!--f1

In Bezug auf die Digitalisierung an der TU Dresden gibt es auch eine Nachhaltigkeitsstrategie, die bis 2030 gilt und hier möchte ich einmal ein paar Punkte zusammenfassen, die eben wichtig sind, um die digitale Nachhaltigkeit an der TU Dresden konkret wirklich umzusetzen.

/-->

<!--f2

Rebound-Effekte, das bedeutet, dass wenn z.B. ein Gerät weniger Strom verbraucht, dass man in der Konsequenz das Gerät mehr nutzt oder mehr Geräte anschafft und den Gesamtstromverbrauch dadurch sogar noch erhöht, obwohl eigentlich der Stromverbrauch des einzelnen Gerätes gesenkt worden ist.

Und diesen Rebound-Effekt, den sieht man leider bei manchen Geräten und ein Ziel ist eben, diesen zu vermeiden.

Papierarme Verwaltungsprozesse, zentrale Server-Infrastruktur, das kann man sich glaube ich vorstellen, dass das einen Nutzen bringt, der sowohl die Effizienz steigert, als auch eben den Verbrauch senken soll.

Es gibt ein Bekenntnis zur Open-Source-Entwicklung und Nutzung, zu Open-Source-Software und was das genau bedeutet, werden wir später in Modul 3 noch einmal dazu kommen.

Elektroschrott soll vermieden werden, Emotionen sollen verringert werden und Energie soll eben dadurch eingespart werden.

/-->

---

# Grundlagen der Digitalisierung

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- Umwandlung analoger Daten und Kommunikationsprozesse in digitale Form

- ökonomische und gesellschaftliche Transformation

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

<!--f1

Bild

/-->

<!--f2

Kommen wir nun zu ein paar Grundlagen der Digitalisierung.

Der Begriff der Digitalisierung meint zunächst die Umwandlung analoger Informationen und Prozesse in digitale Formate. Das kann das Einscannen eines Buches in der Bibliothek und Abspeichern im PDF-Format bedeuten. Wenn wir zum

Beispiel mit einem Smartphone agieren, werden wir viele dieser Technologien bereits in der Hand

gehabt haben.

/-->

---

## Speichergrößen

<!-- -->

- Ein Bit ist die kleinste Informationseinheit in der digitalen Welt und kann die zwei Zuständen 'an' und 'aus' (1 oder 0) darstellen.

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

<br>

- 8 Bit ergeben ein Byte. Damit lassen sich z.B. die Buchstaben aus dem lateinischen Alphabet und die arabischen Ziffer darstellen.

- a ≙ `01000001`

- Textdatei mit einem Buchstaben ist 1 Byte groß

- Word-Dateien sind durch die zusätzlichen Formatierungen größer

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

<br>

- Kilo-, Mega-, Giga- und Terrabytes sind jeweils das Tausenfache der vorhergehenden Einheit

- 1 KB = 1.000 Bytes

- 1 MB = 1.000 kB (1 Million Bytes)

- 1 GB = 1.000 MB (1 Milliarde Bytes)

- 1 TB = 1.000 GB (1 Billion Bytes)

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

<!--f1

Die Speichergrößen. Ein Bit ist die kleinste Informationseinheit und kann 1 oder 0 da sein, an oder aus.

/-->

<!--f2

8 Bit ergeben dann 1 Byte und 1 Byte reicht aus, um einen Buchstaben

z.B. A mit der angezeigten Zahlenfolge abzuspeichern. Eine Textdatei, unformatiert, mit nur einem Buchstaben ist dementsprechend genau ein Byte groß. Eine Wörtdatei besitzt zusätzliche Formatierung und bedeutet mehr Speicherbedarf.

/-->

<!--f3

Natürlich bleibt es nicht bei einem einzelnen Buchstaben, deswegen brauchen wir mehr Speicher und größere Einheiten, die wir uns einmal kurz anschauen wollen. Jeweils in tausender Schritten wird gerechnet. Ein Kilobyte sind 1000 Byte, ein Megabyte sind nochmal 1000 Kilobyte, ein Gigabyte sind 1000 Megabyte, ein Terabyte 1000 Gigabyte und so weiter.

/-->

---

## Speicherbedarf - Beispiele

- Textdokumente :page_facing_up:

- Reiner Text (auch "plain text", typische Dateiendung: `.txt`) → ca. ein Byte pro Zeichen

- leere .docx Datei ≈ 4 kB

- PDF bsp wissenschaftliches Paper mit Abbildungen 10 Seiten ≈2MB

- Ebook (ohne Bilder) ≈ 1 MB

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- Audio :musical_note:

- MP3: 3 min Musik → ≈ 6 MB (ca. 2 MB/min)

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- Grafik :tropical_fish:

- Fotos (JPG-Format) direkt von Kamera: ≈ 10 MB

- Fotos fürs Web optimiert ≈ 100 kB

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

- Video :movie_camera:

- Film, 1 Stunde ≈ 500 MB <br>

- Audio-, Grafik-, und Video-Formate (außer `.txt`-Dateien): Angaben sind nur grobe Richtwerte

<!-- .element: class="fragment fade-up" data-fragment-index="4" -->

<!--f1

Schauen wir uns ein paar Beispiele für den Speicherbedarf an.

Zunächst das Textdokument. Unformatiert bedeutet ein Byte ein Zeichen. Jedoch ist bereits eine leere Word-Datei vier Kilobyte groß etwa. Und eine PDF mit vielen Fotos oder Abbildungen kann dann schnell viele Megabyte groß sein. Besonders, wenn viele Seiten und viele Bilder darin gespeichert werden. Ein E-Book ohne Bilder ist dadurch wiederum etwas kleiner, weil nur der Text abgespeichert werden muss.

/-->

<!--f2

Viele von Ihnen kennen vielleicht noch die MP3.

Diese wurde vor allen Dingen vor der Streaming-Technologie eingesetzt,

um Musik lokal abzuspeichern.

Und dort werden für drei Minuten Musik etwa 5 MB abgespeichert.

/-->

<!--f3

Kommen wir nun zu den Grafiken.

Fotos im JPEG-Format sind etwa 5 MB groß.

Im Web werden diese verkleinert.

Dazu werde ich gleich noch etwas sagen und verschiedene Grafikformate vorstellen.

/-->

<!--f4

Filme speichern ja sowohl Ton als auch in sehr hohen Abständen Bilder, also Video und brauchen deswegen entsprechend viel Speicherbedarf.

/-->

---

### Speichermedien

- Festplatte: 256 GB - 4 TB

- USB-Stick: 4 - 512 GB

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

Historische Speichermedien

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- CD-ROM: 650 MB :cd:

- Diskette (Floppy-Disk): 1,4 MB :floppy_disk:

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

<!--

- Audiokassette 60-90 min Musik

- VHS-Kassette 2-6 Stunden Film (~3 GB) -->

<!--f1

Welche Speichermedien stehen uns jetzt zur Verfügung?

Jeder Computer verfügt über eine Festplatte.

Heutzutage sind diese ungefähr in der Größe zwischen 256 GB

und mehrere Terabytes groß.

Große Server haben natürlich noch mehr Speicherplatz im Angebot.

USB-Sticks benutzen wir, um zwischen den Computern Daten hin und her zu transferieren.

Diese haben gängige Größen zwischen 4 und 500 GB.

/-->

<!--f2

Wenn wir das einmal vergleichen,

dann haben wir sehr viel Speicher zur Verfügung heutzutage.

Denn eine CD-ROM schafft es mit 650 MB nicht mal zu einem Gigabyte

und mit der Diskette kam man gar nicht weit, hier wurden nur 1,4 MB abgespeichert.

/-->

---

### Nachhaltigkeitsaspekte des Speicherbedarfs

- Speicherung und Transfer von Daten benötigt grundsätzlich Geräte und Strom<br><br>

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- Cloudspeicher

- immer öfter genutzt zum Sichern oder Teilen von Daten

- Daten werden in einem Rechenzentrum gespeichert

- Zu beachten: Zusätzlicher Speicherbedarf durch Backups<br><br>

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- Datentransfer Beispiele:

- Fotos per Mail oder Messenger

- Präsentationen ("Powerpoint"),

- Textdokumente ("Word")

- PDF-Dateien<br><br>

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

- Versendete Dateien oft viel größer, als notwendig

- typischer Grund: zu große eingebettete Grafiken

<!-- .element: class="fragment fade-up" data-fragment-index="4" -->

→ Konsequenz: Volle Mailboxen, lange Ladezeiten → Frust und Energieverschwendung

<!-- .element: class="fragment fade-up" data-fragment-index="4" -->

<!--f1

Warum gehen wir jetzt auf den Speicherbedarf ein und was sind die Nachhaltigkeitsaspekte von diesem?

Die Speicherung und der Transfer von Daten benötigt grundsätzlich Geräte und Strom, das heißt Ressourcen.

/-->

<!--f2

Auch der Cloud-Speicher, der immer häufiger genutzt wird, benötigt all diese Ressourcen, weil die Daten in einem Rechenzentrum gespeichert und verarbeitet werden müssen. Außerdem wird jedes Rechenzentrum Cloud-Dateien in eigenen Backups abspeichern. Dieses ist zu beachten.

/-->

<!--f3

Nun möchte ich ein paar Beispiele für den Transfer von Daten nennen, wo dieser überall stattfindet. Das sind einmal zum Beispiel die Fotos, die per E-Mail oder per Messenger oder in Form einer PDF-Datei in

einem Dokument verschickt werden. Das sind Präsentationen, aber auch Text- und PDF-Dateien.

/-->

<!--f4

Dabei gilt zu beachten, dass die versendeten Dateien häufig viel größer sind als eigentlich notwendig und ein typischer Grund dafür sind zu große eingebettete Grafiken. Dies führt zu vollen Speichern, vollen Mailboxen, langen Ladezeiten, zu Frust und Energieverschwendung.

/-->

---

## Dateiformate für Bilder

<!--

<img alt="Foto von Anete Lusina: https://www.pexels.com/de-de/foto/mann-der-blaue-aktentasche-mit-dokumenten-offnet-4792284/" src="https://hedgedoc.c3d2.de/uploads/d14241c5-5035-417a-82d0-2e98af93ad8a.jpg" style="float:right; width:50%; max-width:400px;">

- Unterschiede zwischen Raster- und Vektor-Grafiken

- Bedeutung für Dateigrößen (→ Hardware und Energieverbrauch)

-->

<!---

- Wie groß müssen Dateien eigentlich sein?

- Warum ist das relevant?

- Online gespeichert entspricht die Dateigröße auch Stromaufwand (insbesondere bei Übertragung)

- Resourcenverbrauch durch Hardware Speichermedien

- Durch (mehrere) Backups bedeutet jedes MB einer Datei ≈5MB tatsächlichen Speicherverbrauch

-->

### Rastergrafiken

- basieren auf Pixeln

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- Dateigröße ist abhängig von der Auflösung

- Fotos von einer Kamera haben oft eine sehr große Auflösung

→ Nicht geeignet für direkte digitale Verbreitung (ggf. millionenfache Übertragung)

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- Reduktion der Dateigröße:

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

1. Veringerung der Auflösung, z.B. von `2000x1000` → `1000x500`

- Anzahl der Pixel um 75% reduziert.

2. Algorithmische Kompression: Verlustbehaftet vs. Verlustlos<br><br>

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- Verlustlose Kompression (Bsp: PNG, BMP, TIF, RAW):

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

- nach Kompression kann Original wieder hergestellt werden

- nur mäßiges Kompressionspotenzial<br> <!-- .element: class="fragment fade-up" data-fragment-index="3" -->

- Verlustbehaftete Kompression (auch: "Verlustreich", Bsp: JPG):

<!-- .element: class="fragment fade-up" data-fragment-index="4" -->

- Original kann nicht wieder hergestellt werden → (etwas) verringerte Qualität

- in der Praxis meist nicht wahrnehmbar (z.B. bei 90% JPG-Qualität)

- erhebliche Reduktion der Dateigröße bei gleicher Auflösung<br><br>

<!--f1

Kommen wir nun noch einmal zu den Dateiformaten für Bilder und schauen uns diese etwas genauer an. Bevor wir uns den Vektorgrafiken zuwenden, geht es hier zunächst um die Raster-Grafiken. Raster bedeutet quasi wie ein Sieb. Wenn wir ein Foto mit unserer digitalen Kamera machen, werden die auftreffenden Lichtstrahlen durch ein Raster, durch ein Sieb gesiebt

und als Pixel einzeln abgespeichert.

Davon ist die Dateigröße abhängig und diese ist wiederum von der Auflösung der Kamera abhängig.

Die heutigen Digitalkameras haben eine immer größere Auflösung

und die Übertragung der Dateien wird immer aufwendiger dadurch.

/-->

<!--f2

Deswegen benötigen wir eine Reduktion der Dateigröße um diese große Zahl an Fotos in hoher auflösung überhaupt verarbeiten zu können. dazu wird die auflösung verringert oder das foto komprimiert. bei der komprimierung wird unterschieden zwischen einer verlustbehafteten und einer verlustlosen kompression.

/-->

<!--f3

verlustlose kompression findet in verschiedenen dateiformaten statt zb dem bmp bitmap format tiff oder aw das ist ein format das einige kameras abspeichern können bei dem wirklich sehr große dateimengen abgespeichert werden

Bei dieser Kompression kann das Original tatsächlich zurückgerechnet und wieder hergestellt werden.

Es kann aber nur ein geringes Kompressionspotential erreicht werden.

/-->

<!--f4

Deutlich häufiger verwendet ist die verlustbehaftete Kompression, auch verlustreich.

Der Vorreiter dafür ist das JPEG-Format. Allerdings gibt es auch einige andere, die dafür verwendet werden.

Dies bedeutet, dass wir eine deutlich kleinere Datei zum Abspeichern haben, allerdings die Bilder in einer minderen Qualität gespeichert werden

und es keine Wiederherstellung des Originals gibt.

In der Praxis hat sich das dennoch durchgesetzt, da wir bei gleichzeitiger erheblicher Reduktion der Dateigröße eine deutlich geringere Datei nur verarbeiten müssen.

/-->

---

### Rastergrafiken (Beispiele)

<!---  -->

1: PNG Datei, hohe Auflösung, 8 MB

2: JPEG Datei, hohe Auflösung und maximale Qualität, 1 MB

3: JPEG Datei, niedrige Auflösung und gute Qualität, 80 kB

4: JPEG Datei, niedrige Auflösung und Qualität, 8 kB

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- Messenger: Reduktion der Auflösung + JPG-Kompression

- Abwägung: Größe vs Qualität (vom Anwendungsfall abhängig)

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

<!--f1

Das wollte ich hier an einem Beispiel mal verdeutlichen. Wir sehen hier 4 Fotos.

Auf der linken Seite in einer hohen Auflösung mit einer hohen Qualität im PNG-Format braucht dieses ungefähr 8 Megabyte Speicher.

Bild 2 PNG -> JPEG Format

Bild 3 Auflösung niedrig

Bild 4 Qualität niedrig...

Und man muss wirklich ganz genau hinschauen, man kann vielleicht erahnen,

dass im Hintergrund bei dem Blau einige Abstufungen sichtbar werden

oder bei Details wie der Kette oder der Zunge kleine Weichzeichnungen oder Verpixelungen dann wirklich zu finden und zu sehen sind und das ist eben dem Algorithmus der Kompression geschuldet, der aber an dieser Stelle wirklich den großen Vorteil der deutlich, deutlich geringeren Dateigröße mit sich bringt.

/-->

<!--f2

Genau diesen Kompromiss werden wir auch finden, wenn wir ein Bild bei WhatsApp oder bei einem anderen Messenger verschicken, denn dort wird automatisch eine Kompression und eine Reduktion der Auflösung durchgeführt.

Anders ließe sich die ganze Bilderflut, die verursacht wird durch immer mehr digitale Bilder, die verschickt werden, gar nicht mehr bewältigen.

Insofern müssen wir hier abwägen, was wichtig ist, wie hoch die Qualität sein soll und wie viel Speicher, wie viel Datentransfer dafür eben verbraucht werden soll.

/-->

---

### Vektorgrafiken

- basieren auf geometrischen Objekte (Punkte, Linien, Flächen)

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- unabhängig von Auflösung

- können beliebig vergrößert/verkleinert werden ohne Qualitätsverlust

- keine Verpixelung/Artefakte

(nur die Anzeige ist immer noch an Auflösung des Bildschirms gebunden)

- typischerweise sehr geringe Dateigrößen (z.B. 10 kB)

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- gut für Diagramme, Schrift, Logos, Icons etc.

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

- Beispiele: SVG, PDF, EPS

<!-- .element: class="fragment fade-up" data-fragment-index="4" -->

- nicht geeignet für Fotos<br><br>

<!-- .element: class="fragment fade-up" data-fragment-index="5" -->

- Beispiel:

<!-- .element: class="fragment fade-up" data-fragment-index="6" -->

<table>

<tr>

<td style="border: none; padding-right: 300px;"><img src="https://hedgedoc.c3d2.de/uploads/4f211ef3-8045-4ae8-bd95-08cad3c15a8d.jpg" width="450px"></td>

<td style="border: none;"><img src="https://hedgedoc.c3d2.de/uploads/92200ced-5425-464b-9486-b31813b390d4.svg" width="450px"></td>

</tr>

<tr><td>JPG (110x110): ≈ 10 kB (👎)</td><td>SVG: ≈ 2 kB(👍)</td></tr>

</table>

<!-- .element: class="fragment fade-up" data-fragment-index="6" -->

<!-- Alte Grafik

Skalierung von Rastergrafik (links) und Vektorgrafik (rechts)

-->

<!--f1

Jetzt komme ich einmal zu den Vektorgrafiken.

Diese unterscheiden sich schon im Prinzip von den Rastergrafiken, denn sie basieren auf geometrischen Objekten.

/-->

<!--f2

Dort wird also nicht Pixel für Pixel abgespeichert, sondern man bedient sich mathematischer Formeln, um ein Bild auszurechnen und darzustellen.

Dabei ist es egal, wie hoch die Auflösung ist.

/-->

<!--f3

Das kann bei den geometrischen Figuren beliebig vergrößert und verkleinert werden und solche Artefakte, wie wir sie gerade noch gesehen haben bei den Rastergrafiken, wird man dort nicht finden.

/-->

<!--f4

Deshalb eignen sie sich besonders gut für Designs, für Logos, für Schriften, für Diagramme

/-->

<!--f5

und eben aber nicht für Fotos.

/-->

<!--f6

Ja, und an dieser Beispielgrafik kann man einmal sehen, in der einfachen Vergrößerung ist links die Rastergrafik der rechten Vektorgrafik noch sehr ähnlich, aber in der hohen Vergrößerung sieht man dann genau den Vorteil der Vektorgrafik, dass hier diese Verpixelung, diese Rasterung eben keinen Nachteil für die Darstellung hat.

/-->

---

# Datensicherheit

## Cyber-Angriffe auf Universitäten

<!--f1

Kommen wir nun zum Thema Datensicherheit.

Insbesondere beschäftigen wir uns mit Cyberangriffen auf Universitäten.

In diesem Bild sehen wir schon einmal einen Vorgeschmack.

Dies soll darstellen, wie ein Verschlüsselungs-Trojaner wertvolle

Daten auf einem persönlichen PC oder einem Rechner der Universität verschlüsselt hat, so dass diese nicht mehr zugänglich sind, und das wird als Erpressung benutzt.

/-->

---

## Cyber-Angriffe auf Universitäten

- Diebstahl von Informationen

- Erpressung von Geld

- Schädigung von Institutionen und Netzwerken

- Weltweites Problem

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

Folgen von Cyber-Angriffen:

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- **Unterbrechung des Betriebs**: Schließung zentraler Serviceeinrichtungen wie Bibliotheken und Studierendensekretariate

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- Verlust und Kompromittierung wertvoller **Personal- und Forschungsdaten**

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

- Kosten für **Wiederherstellung und Verbesserung der Sicherheitsmaßnahmen**

<!-- .element: class="fragment fade-up" data-fragment-index="4" -->

- Einführung von **Zwei-Faktor-Authentifizierung**, Firewalls, Notfall- und Wiederherstellungspläne

<!-- .element: class="fragment fade-up" data-fragment-index="5" -->

<!--f1

Bei Cyberangriffen auf Universitäten geht es um den Diebstahl von Informationen oder die Erpressung von Geld. Es

handelt sich um ein weltweites Problem.

/-->

<!--f2

Dies hat weitreichende Folgen für Universitäten. Dies kann

führen zu einer Unterbrechung des Betriebs, so dass die Universität zum Erliegen kommen kann.

/-->

<!--f3

Der Verlust und die Kompromittierung von wertvollen Daten ist ein enormes Problem für Universitäten, da diese Daten grundlegend sind für den Betrieb.

/-->

<!--f4

Außerdem führt dies zu erheblichen Kosten für Wiederherstellung und die Verbesserung der Sicherheitsmaßnahmen.

Sind Computer mit Schadsoftware infiziert, ist es manchmal extrem schwierig, diese wieder loszuwerden

Und in manchen Fällen ist es dabei dann sogar dazu gekommen, dass Hardware oder Computer komplett ausgetauscht werden müssen oder eine ganze Infrastruktur erneuert werden muss, was mit erheblichen Kosten eben verbunden ist.

/-->

<!--f5

Eine weitere Folge ist eben auch die Erhöhung der Sicherheitsmaßnahmen, die zur Verhinderung

solcher Angriffe eben notwendig geworden ist. Und da steht zum Beispiel die Zwei-Faktor-

Authentifizierung ganz im Vordergrund. Es werden Notfall- und Wiederherstellungspläne erstellt

oder Firewalls aufgebaut.

/-->

---

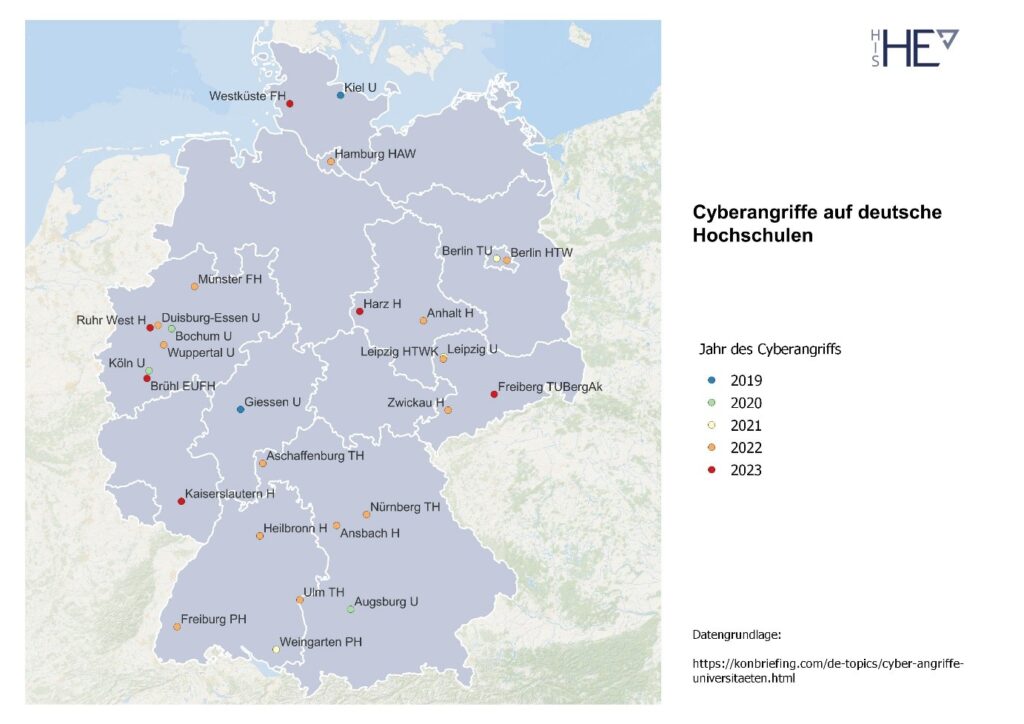

## Cyber-Angriffe auf Universitäten

Übersicht über Cyberangriffe auf deutsche Hochschulen

<!--f1

Schauen wir uns nun mal ein paar Beispiele an, um zu verdeutlichen,

dass dies tatsächlich ein häufig auftretendes Problem ist. Hier sind einmal in Deutschland

aufgetretene Cyberangriffe dargestellt.

/-->

---

## Relevanz für Nachhaltigkeit

- IT-Sicherheit ist notwendig, um Geräte langfristig nutzen zu können

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

<br>

- Längere Nutzbarkeit (z. B. durch Sicherheitsupdates) führt zu weniger Rohstoffverbrauch (wenn kein neues Gerät benötigt wird)

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

<br>

- Sicherheit für Infrastrukturen (Strom, Krankenhaus, Verkehr, ...)

- Sicherheit ist Vorraussetzung für Akzeptanz neuer, nachhaltiger Technolgien (z.B. "intelligente Strommessung")

- Sicherheit vor Verlust oder Diebstahl von online gespeicherten Daten

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

<!--f1

Welche Relevanz für die Nachhaltigkeit ergibt sich

daraus? Um Geräte langfristig nutzen zu können, ist es essentiell, dass diese nicht nur funktionieren, sondern auch sicher sind.

/-->

<!--f2

Eine längere Nutzbarkeit ermöglicht den Rohstoffverbrauch durch neue

Geräte eben gering zu halten und ist vorteilhaft für die Nachhaltigkeit.

/-->

<!--f3

Die Infrastrukturen müssen geschützt werden, denn sonst können in diese eingebundene Geräte nicht mehr funktionieren.

Die Akzeptanz für neue Technologien geht verloren, wenn diese nicht sicher sind und die Sicherung der Daten ist das zentrale Ziel bei allen Anwendungen.

/-->

---

## Sicherheitsziele

- **Verfügbarkeit**

- Daten sind stets abrufbar

- Lösung: Backups

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

<br>

- **Vertraulichkeit**

- Nur authorisierte Personen haben Zugriff auf sensible Daten

- Lösung: Verschlüsselung, Passwörter

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

<br>

- **Korrektheit**

- Daten sind aktuell und korrekt

- Änderungen müssen nachvollziehbar sein

- Wenn eine (unauthorisierte) Änderung vorgenommen wurde, soll dies feststellbar sein

- Lösung: Verschlüsselte Signaturen

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

<!--f1

Schauen wir uns diese Sicherheitsziele einmal etwas genauer an. Es gibt drei Ebenen der Sicherheitsziele. Zunächst müssen Daten verfügbar sein. Also wenn ich sie benötige, müssen sie auch abrufbar sein. Sollte dort einmal etwas schief gehen, ist es immer ratsam, ein Backup zu haben, sodass die Verfügbarkeit auch bei Problemen, die eventuell auftreten können, eben gegeben ist.

/-->

<!--f2

Weiterhin müssen die Daten vertraulich sein. Nur

die Personen, die auch darauf Zugriff haben sollen, dürfen darauf Zugriff haben. Logisch.

Dazu werden Verschlüsselungsmethoden und Passwörter eingesetzt.

/-->

<!--f3

Außerdem gehört zur

Sicherheit von Daten, dass diese korrekt sind. Sie müssen aktuell sein und Veränderungen müssen

nachvollziehbar sein.

/-->

----

## Sicherheitsziele

- Maßnahmen für ein Ziel können sich untereinander beinträchtigen

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- Beispiel medizinische Daten:

- Arzt muss Zugriff auf Daten haben (Verfügbarkeit)

- Fehler in Daten kann zu falschen Diagnosen führen (Korrektheit)

- Fremder Zugriff soll nicht möglich sein (Vertraulichkeit)

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- Verfügbarkeit und Korrektheit können durch Backups und Verteilung der Daten verbessert werden

→ dadurch jedoch mehr Möglichkeiten für unerlaubten Zugriff

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

<!--f1

Hier steht der Text zum Vorlesen!

/-->

<!--f2

Hier steht der Text zum Vorlesen!

/-->

<!--f3

Hier steht der Text zum Vorlesen!

/-->

---

## Identifikation IT-System ↔ Mensch <!-- schöneren Pfeil von unicode suchen ! -->

- **Mensch zu IT-System**

- Wissen (Passwort, ggf. Sicherheitsfragen)

- Besitz (Handy, Personalausweis mit Chip, Passkey oder Passwort-Datei)

- Biometrie (Fingerabdruck, Gesichtserkennung, Augenmuster)

- Zwei-Faktor-Authentifizierung:

- Nutzt zwei dieser Faktoren

- Häufigstes Beispiel: Wissen (Passwort) + Besitz (Handy)

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- **IT-System zu Mensch**

- Standort

- spezifische Merkmale (Form, Farbe, Sticker, etc.)

- Warum ist das wichtig?

- Beispiel-Angriff: Manipulierter USB-Stick wird in der Uni ausgelegt. Beim Einstecken durch Mitarbeiter wird Schadsoftware ausgeführt

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

<!-- Ende Sicherheit -->

<!--f1

Wie können wir jetzt zum Beispiel die Identifikation zwischen Mensch und

Computer sicherstellen, um zum Beispiel zu verhindern, dass Menschen, die nicht autorisiert sind, auf Daten zugreifen können. Dazu ist es notwendig, dass sich Menschen vor ihrem Computer authentifizieren. Dies kann durch verschiedene Methoden stattfinden. Einerseits gibt es Möglichkeiten, das Wissen eines Menschen zu benutzen, zum Beispiel wenn er sich ein Passwort gemerkt hat. Andere Möglichkeiten sind eine bestimmte Datei oder ein Gegenstand, der zur Authentifizierung benutzt wird. Immer häufiger ist auch die Biometrie per Fingerabdruck, Face ID, Gesichtserkennung, Augenmuster ein probates Mittel, um die Identifikation durchzuführen.

An der TU Dresden gibt es ebenfalls die Zwei-Faktor-Authentifizierung und die Sicherheit kann mit dieser Methode erhöht werden, wenn nicht nur ein Element genutzt wird, zum Beispiel ein Passwort, sondern immer auch noch eine zweite Sache abgefragt wird. Zum Beispiel der Fingerabdruck

oder der Passwortgenerator, der nur am Handy funktioniert.

/-->

<!--f2

Umgekehrt ist es aber auch wichtig, dass der Mensch nicht nur vom System erkannt wird, sondern auch sein System erkennt. Also es nützt nichts, wenn ich mich am falschen Computer befinde oder dieser ausgetauscht wurde. Dazu sind spezifische Merkmale wichtig. Man kann zum Beispiel den USB-Stick einfach kennzeichnen, sodass dieser nicht verwechselt werden kann oder einfach wiedererkannt werden kann. Denn auch hier steht ein potenzielles Risiko im Raum, wenn nicht der richtige Computer, nicht das richtige System, die falsche Webseite oder etwas dazu verleitet, einen Fehler zu provozieren.

/-->

---

## Passwörter

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- Viele Menschen nutzen **zu simple Passwörter**

- Zahlenfolgen, Wörter oder Tastaturfolgen sind extrem häufig

- '123456' etc. und 'password' waren 2019 die meistgenutzten Passwörter

- Cyber-Angriffe basieren oft auf automatisiertem Durchprobieren von gängigen Passwörtern

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- Weiteres Problem: **mehrfache Nutzung** eines Passwortes

- erbeutetes Passwort von Platform A kann zum Angriff auf Platfrom B genutzt werden

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- **Passkeys** bieten eine neue Alternative zu bisherigen Passwörtern

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

<!--f1

Deswegen wird alles in der digitalen Welt mit Passwörtern geschützt.

Diese haben also einen sehr großen Nutzen bei der Authentifikation und bei der Identifikation.

Allerdings gibt es hier, Sie wissen es wahrscheinlich, einige Probleme.

Viele Passwörter sind viel zu leicht zu erraten und sehr häufig und oft probieren Angreifer diese Leichtsinnigkeit auszunutzen, indem einfach gängige Passwörter durchprobiert werden und dadurch Zugriff zu einem System erhalten werden kann.

/-->

<!--f2

Auch wenn ein gutes Passwort an vielen verschiedenen Stellen parallel benutzt wird, dann führt das zu Problemen, denn wenn dieses Passwort an einer Stelle verloren geht oder erkannt wird, dann kann es eben auch an den anderen Stellen, an denen es benutzt wird, eingesetzt werden.

/-->

<!--f3

PassKeys ist eine neue Variante der Identifikation am IT-System, bei der kein eintippbares Passwort mehr benutzt wird,

sondern hier wird eine Datei, die auf einem Passwortmanager oder einem Gerät gespeichert wird, zusammen mit einem weiteren Merkmal wie einem Fingerabdruck benutzt, um sich beispielsweise bei Google oder anderen Diensten anmelden zu können.

Diese sollen eine höhere Sicherheit bieten, da hier keine erratbaren oder durchprobierbaren Passwörter mehr verwendet werden.

/-->

---

## Passwortmanager

<!--f1

Passwortmanager

/-->

---

## Passwortmanager

- Dringend empfohlen (z.B. [KeePass](https://de.wikipedia.org/wiki/KeePass))

- Können **sichere Passwörter** generieren und speichern

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- Gefahr:

- Verlust **aller Passwörter** durch Vergessen des Master-Passworts

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- Nutzungshinweise:

- regelmäßiges, verschlüsseltes Backup

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

- Wichtig: Wenn Unbefugte Zugriff auf den Passwort-Manager haben, steht Angreifern **alles** offen

<!-- .element: class="fragment fade-up" data-fragment-index="4" -->

- Cloud-basierte Dienste (z.B. iCloud Schlüsselbund, 1Password...)

→ Bequem aber problematisch

- Gefahr 1: Dienstleister erweist sich als nicht vertrauenswürdig

- Gefahr 2: Dienstleister wird erfolgreich angegriffen

<!-- .element: class="fragment fade-up" data-fragment-index="5" -->

<!--f1

Passwortmanager werden von uns dringend empfohlen.

Sie können sichere Passwörter generieren und abspeichern.

/-->

<!--f2

Aber auch hier, wie bei allen Passwörtern, gibt es Gefahren.

Passwortmanager generell sollten mit einem Masterpasswort gesichert werden. Wenn dieses aber verloren geht, so sind auch alle anderen Passwörter verloren.

/-->

<!--f3

Deswegen ist es ganz wichtig, auch regelmäßige und verschlüsselte Backups zu machen, diese Passwörter wirklich als wertvollen Datensatz zu verstehen und auch so zu behandeln.

/-->

<!--f4

Wenn jedoch Unbefugte auf den Passwortmanager Zugriff haben, dann sind eben all diese Datenschätze, all diese Passwörter offen.

/-->

<!--f5

Es gibt auch Cloud-basierte Passwortmanager, zum Beispiel der iCloud Schlüsselbund oder OnePassword.

Hier gibt es wirklich viele Anbieter.

Diese sind sehr bequem, weil sie ermöglichen, die Passwörter auf vielen verschiedenen Geräten gleichzeitig abrufbar zu machen,

sind jedoch dadurch auch problematisch, denn es kann sein, dass zum Beispiel ein Anbieter selbst Passwörter weitergibt, verkauft

Oder ein Angreifer den Cloud-basierten Passwort Manager angreift und eben dort auf sensible Daten dann zugreifen kann.

/-->

---

## Angriffe und Gegenmaßnahmen

<!--f1

Hier steht der Text zum Vorlesen!

/-->

---

### Angriffsformen

- Verschiedene Formen abhängig von Ziel, Motivation und technischen Vorraussetzungen

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- **Passwörter**

- Wörterbuch

- Brute-Force

- Phishing

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- **Man-in-the-middle Attack** (MITM)

- Angreifer schalten sich heimlich zwischen die Kommunikation zweier Parteien, um Daten abzufangen, zu manipulieren oder zu stehlen, ohne dass die Beteiligten dies bemerken.

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

- **(D)DoS**: (Distributed) Denial of Service

- Ausschalten eines Servers durch Überschwemmung mit Aufträgen

<!-- .element: class="fragment fade-up" data-fragment-index="4" -->

- **Ransomware**

- Schadsoftware, die auf den Computer gelangt und Daten verschlüsselt

- Passwort zur Entschlüsselung wird als Erpressung genutzt

<!-- .element: class="fragment fade-up" data-fragment-index="5" -->

<!--f1

Jetzt wollen wir mal schauen, welche Angriffsformen es in der digitalen Welt gibt und welche Gegenmaßnahmen da ergriffen werden können.

Im Folgenden möchte ich Ihnen einige Angriffsformen vorstellen.

/-->

<!--f2

Es gibt zum Beispiel die Möglichkeit, Passwörter zu erraten oder abzugreifen.

Beliebte Methoden sind dabei die Wörterbuch-, Bruteforce- oder Phishing-Methoden.

Das funktioniert so, dass ein Angreifer einfach Schritt für Schritt jedes Wort einer Liste eines Wörterbuchs durchprobiert und vielleicht Glück hat und das Richtige erbeutet.

Wenn zum Beispiel nur ein Vorname das Passwort ist, dann ist es sehr leicht, mit einem Wörterbuchangriff das Passwort herauszubekommen.

BruteForce bezeichnet eine Variante des Angriffs, bei dem jede mögliche Kombination von Zeichen durchprobiert wird,

so lange und so schnell, bis das richtige gefunden ist und dann der Zugriff erfolgt.

erfolgt. Deshalb ist es auch so, dass sichere Passwörter möglichst lange sind und viele

verschiedene Sonderzeichen und Zahlen und Buchstaben enthalten, da es so besonders lange

dauert, mit einem Brute-Force-Angriff tatsächlich auch Erfolg zu haben. Zum Phishing werden wir

gleich in einer Extrafolie noch etwas sagen.

/-->

<!--f3

Der Man-in-the-Middle-Attack kann man sich so

Man ist zum Beispiel in einem öffentlichen WLAN-Netzwerk, zum Beispiel in einem Café oder im Zug, verbindet sich dort und möchte auf das Internet zugreifen.

Jetzt kann ein Angreifer jedoch so tun, als würde er selbst einen Hotspot anbieten und sich somit zwischen die Kommunikation des Nutzers und des Internets quasi dazwischen schalten, ohne dies wirklich merkbar zu machen.

Mit so einem gefälschten Hotspot kann es dann so sein, dass Daten manipuliert abgefangen oder gestohlen werden können.

/-->

<!--f4

Unter DDOS versteht man die Überschwemmung eines öffentlich zugänglichen Servers mit Aufträgen.

Beispielsweise, wenn es einem Angreifer gelingt, millionenfach die Webseite der TU Dresden aufzurufen,

kann diese irgendwann nicht mehr mit diesen Aufträgen Schritt halten und wird dann nicht mehr erreichbar sein.

/-->

<!--f5

Unter Ransomware versteht man einen Verschlüsselungstrojaner eines Chartsoftware,

die Daten auf dem Computer verschlüsselt, quasi den Zugang dazu verbietet

und die Erpresser versuchen dann Geld zu erpressen häufig, um das Passwort dann für die Entschlüsselung und die Wiederbringung der Daten quasi dann freizugeben.

/-->

---

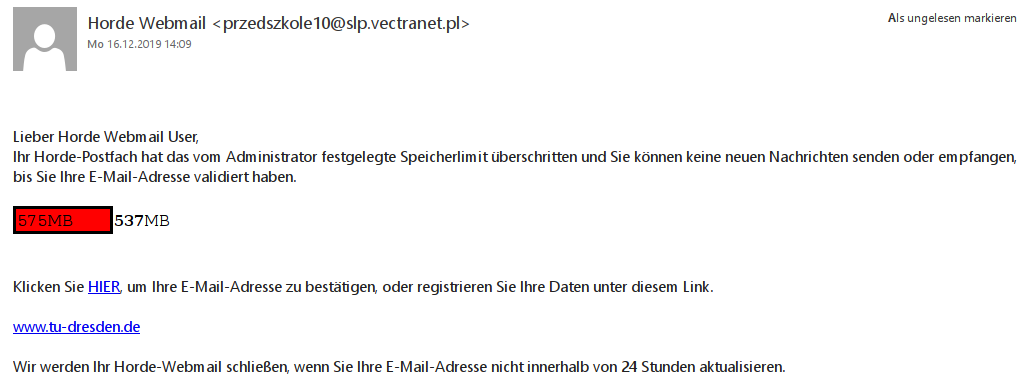

### Phishing

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- Betrügerische E-Mails und Textnachrichten

- Empfänger wird aufgefordert sich **anzumelden** oder **sensible Daten zu aktualisieren**

- Oft wird eine **Dringlichkeit** vermittelt mit einer Frist

- Meist wird ein **gefälschter Link** gegeben

- Werden Daten eingegeben, erhalten **Betrüger Zugriff**

- Deshalb: **Skeptisch sein, nicht antworten, nicht auf Links klicken, Betrugsverdacht unbedingt melden**

<br>

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- Weitere Informationen: [Phishing-Info-Seite der TU Dresden](https://mailsecurity.cert.tu-dresden.de/)

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

<!--f1

Ja, was ist Phishing? Hier haben wir mal ein Beispiel für eine Phishing-E-Mail. Man kann dort verschiedene Dinge sehen.

/-->

<!--f2

Es wird versucht, das Vertrauen zu gewinnen, es wird versucht, Dinge zu verschleiern, falsche Links einzusetzen, auch falsche E-Mail-Adressen, falsche Absender und hier wird also eine Dringlichkeit, ein Problem vorgetäuscht, das über diesen Link dann jetzt behoben werden sollte.

und wenn man das nicht genau liest, dann kann man schnell den Eindruck haben,

oh, ich muss hier handeln, das ist ein Problem und ich vertraue dieser E-Mail

und ich klicke auf diesen Link und gebe meine Daten ein.

Hier ist aber Vorsicht geboten, denn diese E-Mails sind eben in betrügerischer Absicht versandt worden

und der Link führt auf eine falsche Webseite, die dann die eingegebenen richtigen Anmeldedaten

eventuell speichert und eben dann in die falschen Hände gelangen lässt.

/-->

---

### Verschlüsselung

- Schutz von Daten

- Dateien verschlüsselt in einer Cloud oder USB-Stick speichern

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- Schutz von Kommunikation

- selbst harmlose Konversationen über Messenger könnten für einen Angreifer interessante Daten enthalten

- Bsp. Urlaubsgrüße implizieren, dass eine Person nicht zuhause ist

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- Urheberschaft bestätigen ("kryptographische Signatur" bzw. auch "digitale Signatur")

- Schutz gegen Man-in-the-middle-Angriff

- Schutz vor Dokumentenfälschung

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

<!--f1

Die Verschlüsselung. Was ist das überhaupt?

Sie dient dem Schutz von Daten, indem diese nicht von jedermann gelesen und geöffnet werden können, sondern nur mit einem bestimmten Schlüssel.

/-->

<!--f2

Das hilft dazu, jegliche Nachrichten zu der Kommunikation eben geheim zu halten.

Auch einfache Urlaubsgrüße könnten bedeuten, dass eine Person nicht zu Hause ist und dadurch sind auch einfache Informationen eben sensibel.

/-->

<!--f3

Und sie dient dazu, eine Urheberschaft zu bestätigen.

Dies kann zum Beispiel einem Man-in-the-Middle-Angriff vorbeugen oder Dokumentenfälschung enttarnen, wenn diese kryptographische digitale Signatur fehlt oder gefälscht worden ist.

/-->

---

### Verschlüsselungsverfahren

- **Ende-zu-Ende-Verschlüsselung** (E2EE):

- Nachrichten werden direkt zwischen Sender und Empfänger verschlüsselt

- Nur diese beiden können die Inhalte lesen können

- Dritte, einschließlich Dienstanbieter, haben keinen Zugriff

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- **HTTPS** (Hypertext Transfer Protocol Secure)

- Internet-Protokoll, das eine sichere Kommunikation durch die Nutzung von SSL/TLS-Verschlüsselung gewährleistet

- Schützt Daten vor Abhören und Manipulation

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- **Symmetrische und asymmetrische Verschlüsselung**

- Symmetrische Verschlüsselung nutzt denselben Schlüssel für Ver- und Entschlüsselung, Beispiel: Advanced Encryption Standard (AES)

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

<!--f1

Welche Verfahren zur Verschlüsselung sollte man kennen?

Einmal die Ende-zu-Ende-Verschlüsselung, wie sie zum Beispiel bei den gängigen Messenger-Diensten eingesetzt werden.

Hier werden Nachrichten quasi von einem Ende zum anderen verschlüsselt,

sodass nur Sender und Empfänger den tatsächlichen Inhalt lesen können.

Dabei muss man vorsichtig sein. Das betrifft manchmal zum Beispiel nur Textdateien.

Wenn aber Bilder verschickt werden, dann sind diese manchmal nicht verschlüsselt.

Oder sogenannte Metadaten, das heißt, wer hat wem wann eine Nachricht geschickt.

Diese Metadaten sind oft auch nicht verschlüsselt, sodass hier raus auch Informationen gewonnen und gegebenenfalls abgeleitet werden können.

/-->

<!--f2

HTTPS ist ein Internetprotokoll, was ebenfalls ein höheres Sicherheitslevel bei dem Aufruf von Webseiten ermöglichen soll.

/-->

<!--f3

Und wir werden uns gleich noch ein bisschen genauer mit symmetrischen und asymmetrischen Verschlüsselungsmethoden beschäftigen.

/-->

---

### Asymetrische Verschlüsselung

- **2 verschiedene Schlüssel**: public key und private key

<!-- .element: class="fragment fade-up" data-fragment-index="1" -->

- **Verschlüsselung von Nachrichten**

- öffentlicher Schlüssel zum verschlüsseln

- nur privater Schlüssel kann entschlüsseln

<!-- .element: class="fragment fade-up" data-fragment-index="2" -->

- **Signieren von Nachrichten/Dokumenten**

- verschlüsseln eines Teils der Nachricht mit privaten Schlüssel

- entschlüsseln nur mit dem richtigen öffentlichen Schlüssel möglich

- Versender muss also im Besitz des privaten Schlüssels sein

→ Bestätigung der Identität des Absenders

<!-- .element: class="fragment fade-up" data-fragment-index="3" -->

<!--f1

Bei den asymmetrischen Verschlüsselungsverfahren ist es im Gegensatz zu den symmetrischen so, dass es zwei verschiedene Schlüssel gibt.

symmetrische Verschlüsselungsverfahren. Hier haben beide Seiten den gleichen Schlüssel und das kann aber das Risiko bergen, dass eine Seite diesen Schlüssel eben verliert oder veröffentlicht

oder wie auch immer. Deswegen werden häufig asymmetrische Verschlüsselungsverfahren

eingesetzt, bei denen es zusätzlich zum privaten Schlüssel noch einen öffentlichen Schlüssel gibt und somit ein höheres Sicherheitsniveau erreicht werden kann.

/-->

<!--f2

Denn der öffentliche Schlüssel kann nur zum Verschlüsseln eingesetzt werden,

der private Schlüssel nur zum Entschlüsseln und somit gibt es eine höhere Sicherheit.

/-->

<!--f3

Und das ist besonders wichtig, wenn wir sensible Informationen über Nachrichten oder Dokumente verschicken

und dort braucht es eben diesen öffentlichen Schlüssel, um tatsächlich auch die Identität eines Absenders bestätigen zu können.

/-->

----

### Hintergrundwissen: RSA -- Das bekannteste Asymetrische Verschlüsselungsverfahren

- Asymetrisch: Es gibt zwei verschiedene Schlüssel

- öffentlicher Schlüssel zum Verschlüsseln von Nachrichten

- privater Schlüssel zum Entschlüsseln

- Mathematische Formel: $\left(m^e\right)^d \equiv \left(m^d\right)^e \equiv m~ (\mathrm{mod}~ n)$

- m: Nachricht

- e: öffentlicher Schlüssel

- d: privater Schlüssel

- n: Teil des öffentlichen sowie privaten Schlüssels

- öffentlicher und privater Schlüssel funktionieren austauschbar

- Nachricht die mit einem Schlüssel verschlüsselt wurde, kann nur mit dem anderen entschlüsselt werden

→ wird für Bestätigung des Absenders mit der Signatur genutzt

<!-- $ um Buchstaben von erklärung ! -->

<!--f1

Hier steht der Text zum Vorlesen!

/-->

<!-- Hier geht es zu Teil 2 der Folien: https://hedgedoc.c3d2.de/msDt0sQcRRmF8RQj1mNwvA?both -->

{"slideOptions":{"transition":"fade","theme":"moon","center":false,"width":1800,"height":1650}}